Operación Camaleón y las acusaciones del Ministerio Público

Santo Domingo, 11 de noviembre (Noticia.do).-La Operación Camaleón expuso una de las tramas más complejas de corrupción y espionaje tecnológico en la historia reciente de la República Dominicana.

Según el Ministerio Público, un grupo de exfuncionarios y empresarios habría manipulado sistemas de vigilancia y equipos del Instituto Nacional de Tránsito y Transporte Terrestre (Intrant) para fines ilícitos, afectando la seguridad pública y la privacidad de los ciudadanos.

El caso, liderado por la Procuraduría Especializada de Persecución de la Corrupción Administrativa (Pepca), acusa a los implicados de haber desviado fondos públicos, sabotear infraestructura crítica y acceder ilegalmente a bases de datos estatales. Las investigaciones también revelan vínculos con el Ministerio de Defensa, que permitió el acceso de empresas privadas a información clasificada.

El expediente incluye delitos tipificados como corrupción administrativa, estafa al Estado, sabotaje tecnológico, espionaje, terrorismo digital y lavado de activos. Se trata de una investigación que combina elementos de alta tecnología, poder político y manejo indebido de información sensible.

Red de espionaje y sabotaje tecnológico en República Dominicana

Manipulación de sistemas de cámaras y semáforos

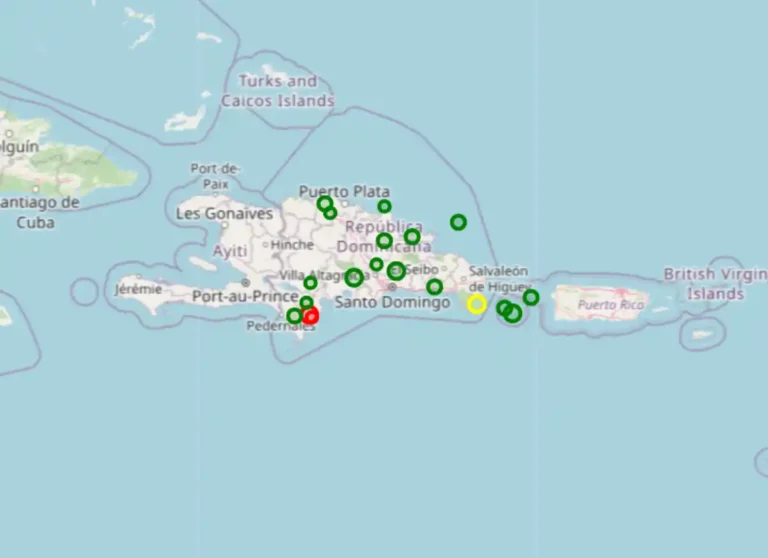

El Ministerio Público detalla que los acusados instalaron y manipularon una red de 55 cámaras de videovigilancia en puntos estratégicos del Gran Santo Domingo. Aunque se presentaban como parte de un proyecto de “seguridad vial”, estas cámaras permitían la captura y almacenamiento de imágenes en tiempo real sin autorización legal. También se manipularon los sistemas semafóricos, lo que el órgano persecutor considera un acto de sabotaje a infraestructura crítica.

Además, los fiscales sostienen que el sistema fue modificado para tener acceso remoto desde servidores externos, generando vulnerabilidades que comprometieron la red pública de control de tráfico y datos ciudadanos.

La acusación señala que el control de esta infraestructura se utilizó para favorecer intereses privados y operaciones encubiertas, mientras se afectaba la seguridad vial del Gran Santo Domingo.

Acceso ilegal a datos sensibles y privacidad ciudadana

Uno de los hallazgos más graves del caso es el acceso no autorizado a bases de datos del Estado, incluyendo información de marbetes, multas, registros de vehículos y patrones de movilidad urbana. Según la Pepca, los responsables almacenaban y analizaban estos datos para seguimiento de individuos y funcionarios judiciales.

La práctica vulneró derechos fundamentales, como el de la privacidad y la protección de datos personales, sin que existieran mecanismos regulatorios que lo permitieran. Este tipo de actividad recuerda los escándalos internacionales de espionaje digital y plantea la urgencia de fortalecer la ciberseguridad nacional.

Uso indebido de drones y dispositivos de rastreo

Durante los allanamientos, el Ministerio Público confiscó 15 drones de vigilancia valorados en más de 33 mil dólares cada uno, así como microcámaras ocultas en objetos como bolígrafos y gafas. También fueron ocupados dispositivos de rastreo satelital y transmisores que permitían interceptar llamadas y señales de video.

Estos equipos, según la acusación, eran parte de una red de radiocomunicación clandestina capaz de manipular transmisiones de datos desde redes públicas. Las autoridades califican este esquema como un “espionaje digital ciudadano y estatal” de alta sofisticación.

Los principales implicados en la Operación Camaleón

Hugo Beras y su rol en el Intrant

El exdirector del Intrant, Hugo Beras, enfrenta cargos por facilitar adjudicaciones fraudulentas y manipular el sistema de semáforos y videovigilancia. Según la Pepca, Beras favoreció empresas sin capacidad técnica, violando los principios de transparencia y legalidad en las contrataciones públicas.

José Ángel Gómez Canaán y la empresa Aurix S.A.S.

José Ángel Gómez Canaán (Jochi Gómez), considerado el eje central del entramado, utilizó su empresa Aurix S.A.S. para acceder a sistemas tecnológicos del Estado y realizar operaciones de espionaje y sabotaje. Gómez Canaán mantenía vínculos con otras compañías como Transcore Latam, Dekolor y PagoRD Xchange, todas implicadas en lavado de activos y desvío de fondos públicos.

Empresarios y exfuncionarios involucrados

La acusación también incluye a Frank Díaz Warden, Samuel Gregorio Baquero Sepúlveda, Pedro Vinicio Padovani Báez, Juan Francisco Álvarez Carbuccia y Carlos José Peguero Vargas, entre otros. Se les imputa haber manipulado licitaciones, falsificado documentos y colaborado con el sabotaje de la red semafórica.

El vínculo con el Ministerio de Defensa y los contratos privados

Convenios irregulares y acceso a información clasificada

Uno de los aspectos más delicados del expediente es el acuerdo entre el Ministerio de Defensa y la empresa privada Aurix S.A.S., que permitió el acceso a documentación sensible sin aprobación del Congreso. Este convenio abrió la puerta al manejo irregular de información clasificada relacionada con la seguridad nacional.

Fallas en los controles de transparencia estatal

La Pepca cuestiona cómo un ministerio pudo autorizar este tipo de colaboración sin mecanismos de auditoría ni control legislativo. El caso plantea un debate de fondo sobre la transparencia del Estado y los límites del poder militar en asuntos tecnológicos y civiles.

Implicaciones en ciberseguridad y privacidad de datos

Riesgos del espionaje digital y la vigilancia estatal

La Operación Camaleón deja en evidencia el débil marco regulatorio dominicano frente al espionaje tecnológico. Mientras otros países avanzan en leyes de protección digital, en República Dominicana la falta de normativas facilita el uso indebido de tecnologías invasivas por parte de funcionarios o empresas.

El precedente del caso Pegasus y Amnistía Internacional

La periodista Edith Febles recordó en su programa el caso de Nuria Piera, cuyo teléfono fue infectado con el software espía Pegasus. La investigación de Amnistía Internacional reveló entonces la vulnerabilidad de los periodistas ante programas de espionaje digital, una problemática que hoy se refleja en la Operación Camaleón.

Regulación y desafíos frente a la inteligencia artificial

La expansión de la inteligencia artificial y el reconocimiento biométrico aumentan el riesgo de abusos. El uso indebido de datos, como el escaneo del iris, plantea preguntas sobre la protección de la identidad digital y la necesidad de políticas públicas claras que equilibren seguridad y privacidad.

Bienes incautados y pruebas tecnológicas ocupadas

Drones, microcámaras y servidores ocultos

El expediente incluye una larga lista de equipos incautados: servidores, discos duros, cámaras inteligentes, antenas y drones. Parte de esta evidencia fue hallada tras derribar una pared falsa en uno de los allanamientos, donde se escondía información de carácter confidencial.

Propiedades y activos vinculados al lavado de dinero

Entre los bienes ocupados se cuentan apartamentos de lujo en Punta Cana y Jarabacoa, relojes de alto valor, vehículos y cuentas bancarias con millones de pesos. El Ministerio Público estima que el esquema movilizó más de 200 millones de pesos en operaciones irregulares.

Reacciones públicas y consecuencias políticas

Impacto en la credibilidad institucional

El caso ha generado preocupación en la sociedad civil y el ámbito político. Diversos sectores exigen mayor vigilancia sobre el uso de tecnología estatal y mecanismos de rendición de cuentas. La credibilidad de las instituciones se ve amenazada ante la posibilidad de que recursos públicos se usaran para espiar y manipular información.

Respuestas del gobierno y la justicia

El Ministerio Público asegura que seguirá ampliando las investigaciones y que no habrá impunidad. Sin embargo, la población espera resultados concretos que garanticen justicia y eviten que casos como este se repitan bajo otros nombres o estructuras.

La Operación Camaleón y el futuro de la ciberseguridad en RD

La Operación Camaleón marca un punto de inflexión en la relación entre tecnología, poder y derechos ciudadanos. Más allá de las imputaciones, el caso evidencia la necesidad de fortalecer la legislación sobre ciberseguridad, protección de datos personales y control institucional de los sistemas tecnológicos del Estado.

La justicia dominicana tiene ahora la oportunidad de sentar un precedente en materia de espionaje digital y corrupción tecnológica, y con ello proteger el derecho de los ciudadanos a vivir en una sociedad transparente y segura.

Urge establecer políticas públicas que garanticen la privacidad, transparencia y ética tecnológica en la gestión gubernamental, evitando que la vigilancia se convierta en una herramienta de poder.

Preguntas frecuentes

¿Qué es la Operación Camaleón?

Es una investigación del Ministerio Público que reveló una red de espionaje, sabotaje tecnológico y corrupción administrativa dentro del Intrant y el Ministerio de Defensa, con acceso a datos sensibles del Estado y de los ciudadanos.

¿Quiénes son los principales acusados en el caso?

Entre los principales imputados están Hugo Beras, José Ángel Gómez Canaán, Frank Díaz Warden, Samuel Gregorio Baquero, Pedro Vinicio Padovani y varios empresarios vinculados a empresas como Aurix S.A.S., Transcore Latam y PagoRD Xchange.

¿Cómo afectó la red de espionaje a la privacidad ciudadana?

Se vulneraron sistemas de videovigilancia y bases de datos públicas, permitiendo el seguimiento de ciudadanos y funcionarios sin autorización judicial. Esto representa un riesgo grave para la privacidad y la seguridad digital de la población.

¿Qué medidas se proponen para evitar casos similares?

Especialistas y organizaciones proponen reformas legales que regulen el uso de tecnologías de vigilancia, la creación de una agencia nacional de ciberseguridad y la implementación de protocolos de transparencia en los contratos tecnológicos del Estado.